INFOBLOX: El ransomware, una actividad cada vez más lucrativa para los ciberdelincuentes - Noticias - Actualidad para Asociación @aslan

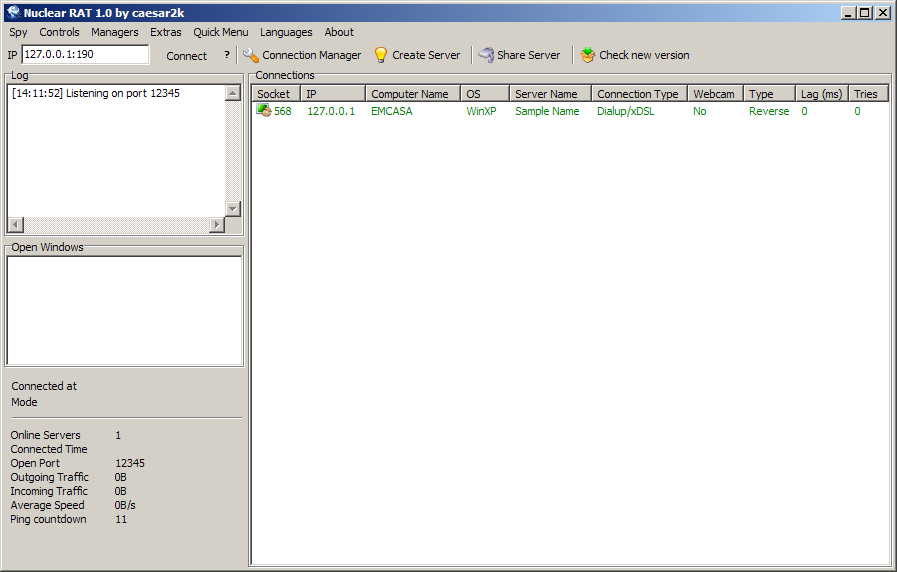

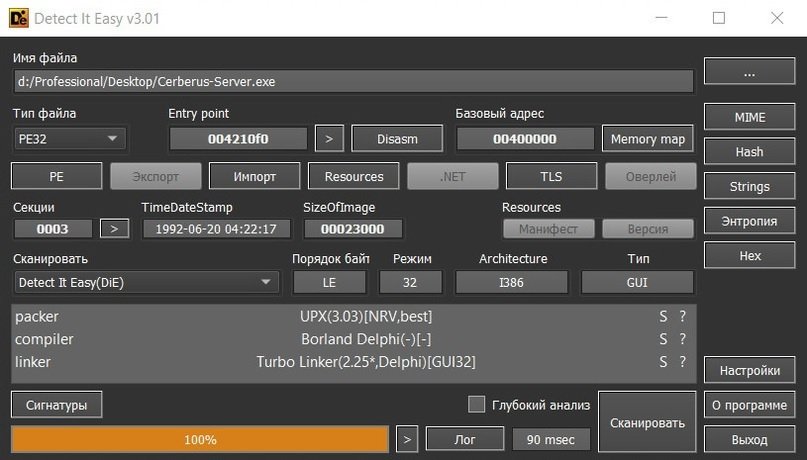

TOP 6: Los troyanos de acceso remoto (RAT) más utilizados por los hackers rusos. Cuál es el mejor según los expertos en análisis de malware

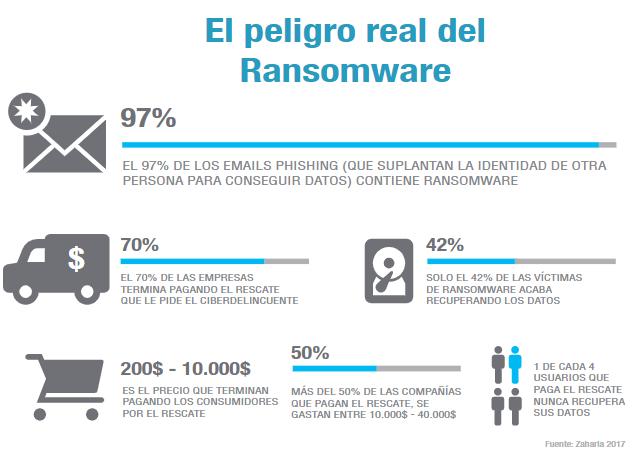

Identificación y exploración de tendencias en el incremento, tipos de impactos y efectos del malware - Electrónica

.gif)